WinDbg检查内存泄漏

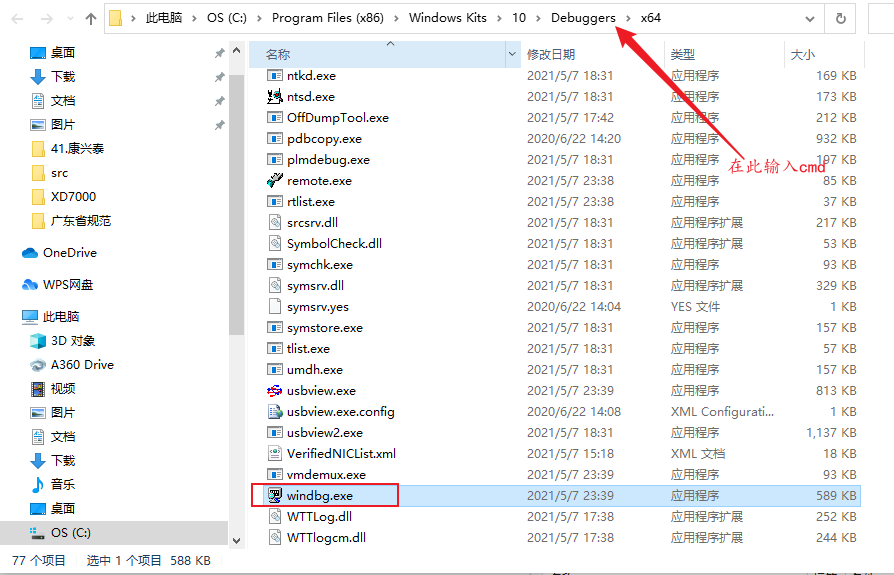

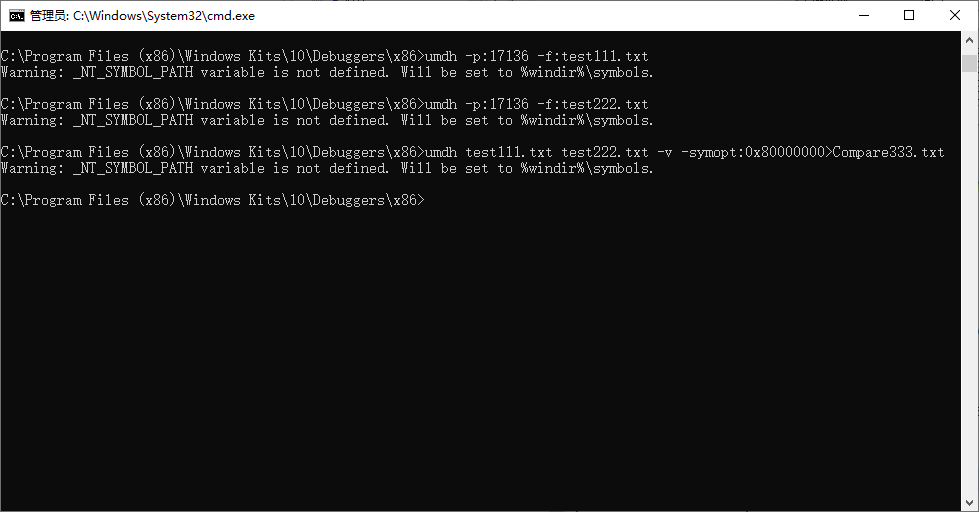

1.在windbg.exe路径下执行cmd

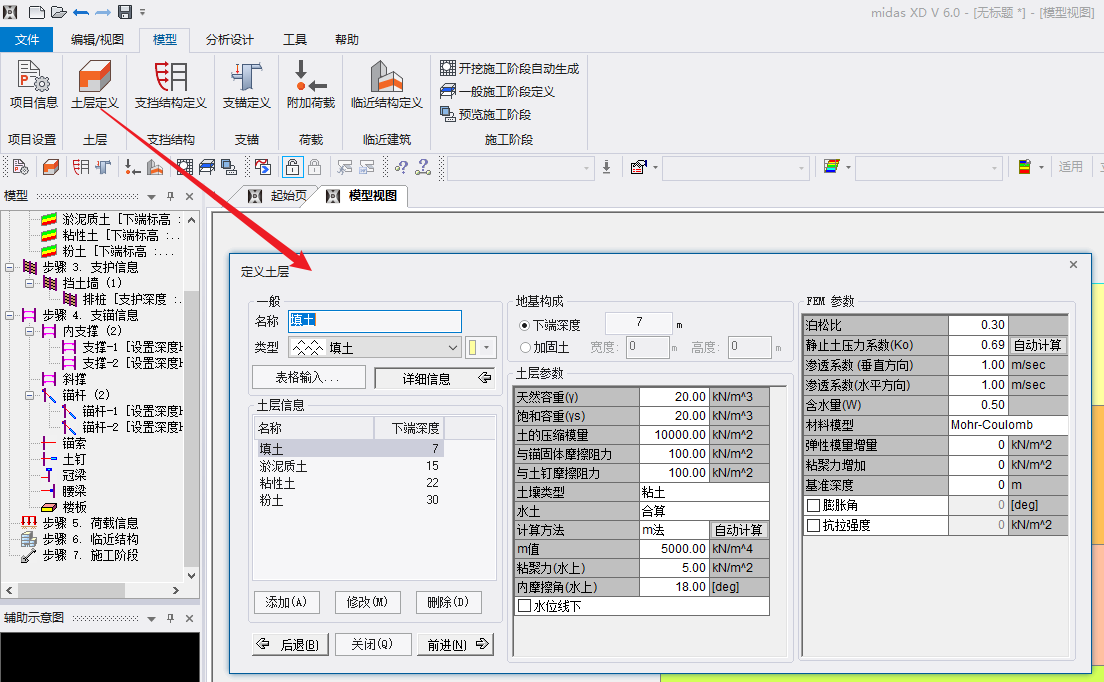

2.输入打开GFlags,我要检查的程序名称为midas XDS.exe

C:\Program Files (x86)\Windows Kits\10\Debuggers\x64>gflags.exe /I midas XDS.exe +ust

3.第一次拍照,此程序的进程pid为:17136

C:\Program Files (x86)\Windows Kits\10\Debuggers\x86>umdh -p:17136 -f:test111.txt

4.打开并关闭要检查的对话框

5.第二次拍照

C:\Program Files (x86)\Windows Kits\10\Debuggers\x86>umdh -p:17136 -f:test222.txt

6.比较文件

C:\Program Files (x86)\Windows Kits\10\Debuggers\x86>umdh test111.txt -f:test222.txt -v -symopt:ox80000000>Compare000.tx

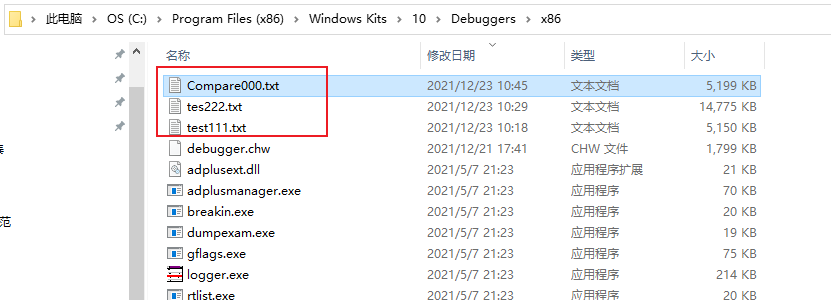

7.生成的文件

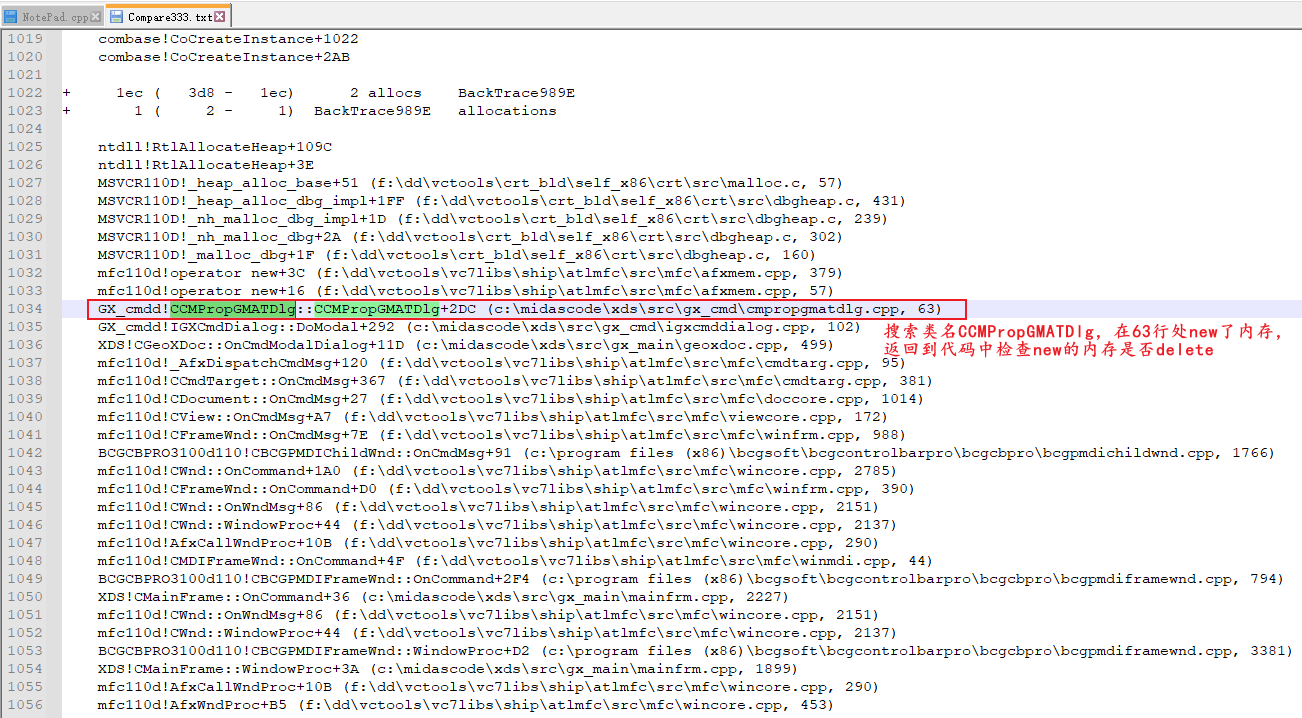

8.查看比较文件

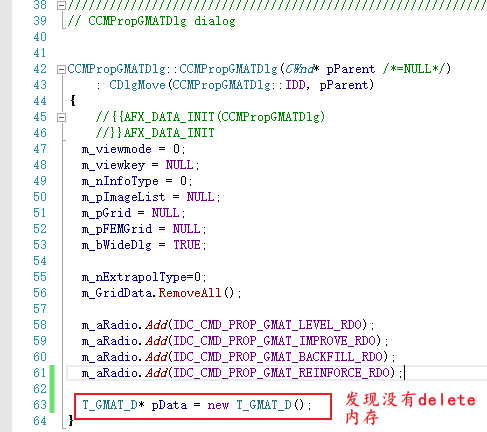

9.查看代码